Présentation

Description

Un ver informatique est un programme autonome qui s’installe sur le disque dur d’un ordinateur (disque dur externe, disque amovible). Le ver informatique a besoin d’un hôte pour se reproduire, pour cela il se dissimule et se cache dans des fichiers et des codes exécutables contenus dans l’ordinateur cible. Les vers écrits sous forme de script peuvent être intégrés dans un courriel ou sur une page HTML. Le ver a aussi, mise à part sa reproduction, certains objectifs malveillants- Espionner l'ordinateur qu’il a pour hôte

- Détruire des données sur l'ordinateur où il se trouve ou y faire d'autres dégâts

- Installer d'autres programmes nocifs : spywares, ou cheval de Troie, dans le but de capturer des mots de passe, des numéros de cartes bancaires…

- Prendre le contrôle de l’ordinateur à distance afin d’en faire une passerelle, un relais pour envoyer de multiples requêtes vers un serveur internet dans le but de le saturer. (=PC zombie)

Position du problème

(haut de la page)Les hypothèses du problème

- Une seule entreprise en jeu avec son propre parc informatique de N ordinateurs

- Un unique réseau au sein de l’entreprise.

- Les ordinateurs sont connectés entre eux et disposent tous d’une connexion à internet.

- Les ordinateurs ont tous les mêmes droits d’administration.

- Un ordinateur infecté par Conficker tente d’infecté les autres ordinateurs du réseau informatique avec une certaine probabilité.

- Il y a un unique vecteur d’infection.

- Le virus Conficker n’est pas détecté par l’anti-virus de l’entreprise.

- Certain ordinateurs obtiennent un correctif de sécurité au bout d’un certain nombre de heures.

- Seul le correctif de sécurité permet d’éradiquer le virus d’un ordinateur.

- Le correctif ne permet de vacciner qu’un seul ordinateur à la fois.

- Un ordinateur vacciné à l’aide du correctif de sécurité ne peut être réinfecté par Conficker.

- Le temps est exprimé en heures.

- On suppose qu’il n’y a pas d’évolution du virus Conficker.

Comment resoudre ce problème ?

Nous avons décidé de modéliser la propagation du ver Conficker au sein du parc informatique de 30 ordinateurs d’une entreprise de publicité.Pour cela nous allons utiliser un modéle compartimental. Ainsi nous allons vous exposer la version finale du modèle.

Chronique du modèle

(haut de la page)Pour affiner notre recherche quand à l’évolution de la propagation du vers Conficker dans réseau entreprise on prend en compte les trois compartiments suivants :

- Vecteur d’infection du virus Conficker

Dans ce modèle, l’unique vecteur d’infection utilisé par Conficker est la connexion d’un ordinateur à un réseau d’entreprise comportant d’autres ordinateurs non infectés. Le virus tente de se connecter à un autre ordinateur avec une probabilité « a » afin de télécharger sur celui-ci une réplique de lui-même.

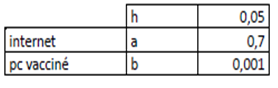

Un correctif de sécurité déployé par Microsoft peut être mis sur les ordinateurs infectés afin d’éradiquer le virus Conficker. Ce correctif est mis en place avec une probabilité « b ». Une fois le correctif mis en place, le virus Conficker ne peut plus infecter ce poste. - Constantes du modèle choisi :

- Coefficient « a » : il définit le taux d’ordinateur infectés chaque heure par le virus Conficker. Ce coefficient ne dépend pas du temps.

- Coefficient « b » : il définit le taux d’ordinateur vaccinés chaque heures par le correctif de sécurité de Microsoft. Ce coefficient dépend du temps.

- Equation du modèle :

Pour améliorer notre modélisation, on utilise un nouveau compartiment pour obtenir les trois équations suivantes :

S(t+h)= S(t) - a*h*S(t)

I(t+h)= I(t)+a*h*S(t)

V(t+h) = V(t)+h*b*t*I(t)+h*b*t*S(t)

Simulation

(haut de la page)Comment fonctionne la simulation ?

Nous avons, dans un premier temps, simulé notre modèle avec le logiciel Excel. Pour réaliser la simulation, nous devons calculer les valeurs correspondantes aux fonctions trouvées.

Résultats et explications de la simulation avec Excel

Nous avons modélisé le système en prenant différentes valeurs de h, a et b. Les courbes et résultats que nous allons analyser sont obtenus pour les valeurs suivantes :

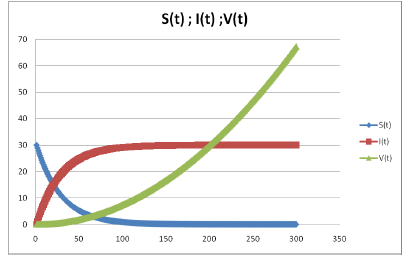

Courbe représentative de l’évolution de l’état des ordinateurs au cours du temps :

Nous pouvons aussi visualiser toutes les courbes sur un même schéma :

Avec Simulink

Pour programmer avec Simulink, nous devons utiliser les dérivées des fonctions trouvées dans le modèle :

- S’(t) = - a*S(t) (en bleu)

- I’(t) = a*S(t) (en rouge)

- V’(t) = t*b*I(t) +t*b*S(t)

- V(t) - I(t) (en vert)

Nous avons dans Mapple définit la valeur des constantes a et b avec a = 0.7 et b = 0.005.

- S’(t) = - a*S(t) (en bleu)

Limites du modèle

(haut de la page)Notre modélisation de l’expansion du virus Conficker au sein du réseau informatique d’une entreprise lambda ne peut pas être prise comme modèle de référence car il manque de nombreux éléments pour que ce modèle soit considéré comme complet.

En effet, pour rendre la modélisation de ce virus possible dans le court laps de temps que nous avions et dans la mesure de nos capacités, nous avons été contraints de ne pas tenir compte de certains paramètres/facteurs. Ces facteurs sont aussi bien internes à l’entreprise qu’externes.

- Le virus informatique est en permanente évolution. Il ne cesse de se modifier au cours du temps. De ce fait, un unique correctif ne peut éradiquer ce virus qu’à moyen terme du réseau de l’entreprise.

- Le virus peut se propager de différentes façons. Dans notre modèle, nous avons établis le fait que le virus ne pouvait se répandre qu’à travers le réseau interne de l’entreprise. Or, il peut également se transmettre, par le biais d’une connexion au réseau de l’entreprise par un ordinateur externe mais infecté par le virus, ou bien, par clé USB.

- La capacité de détection du virus par l'anti-virus de l'ordinateur.

- Chaque ordinateur ne possède pas les mêmes droits d’administration au sein de l’entreprise.

- La taille de l'entreprise rentre aussi en compte.

Téléchargements

(haut de la page)Sources

(haut de la page)- http://www.symantec.com/fr/fr/norton/theme.jsp?themeid=conficker_worm

- http://www.futura-sciences.com/fr/definition/t/informatique-3/d/ver-informatique_2435/

- http://fr.wikipedia.org/wiki/Conficker

- http://www.zataz.com/news/18583/Conficker--Downadup--Downad--Kido.html

- http://forum.malekal.com/est-que-les-rogues-scareware-t589.html